Cyberdise Release V3.1 – Druckbare Kampagnenberichte, Template-Vorschau und neue Meldekanäle für verdächtige E-Mails

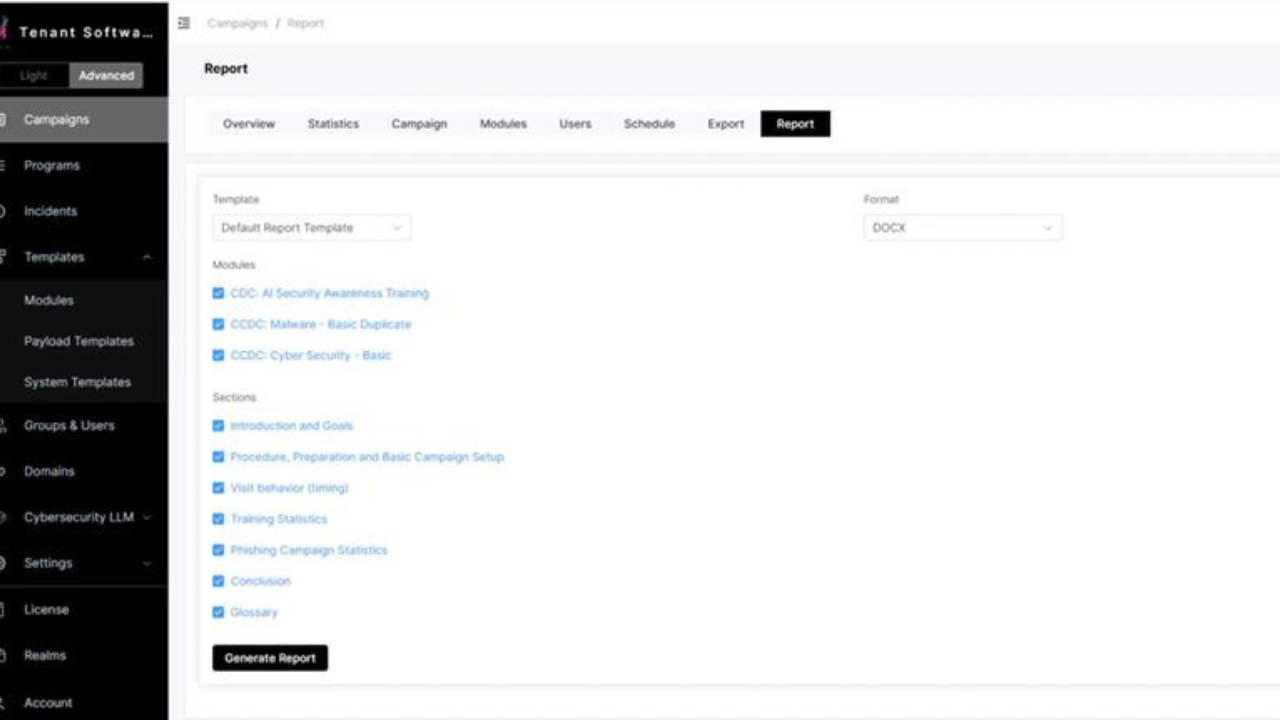

Druckbare Kampagnenberichte können ab sofort auf Basis individuell anpassbarer Templates erstellt werden. Dadurch können Betreiber mit wenigen Klicks professionell aufbereitete Reports für ihre Stakeholder generieren. Die Templates unterstützen editierbare Abschnitte, dynamische Variablen, gebrandete Header sowie umfangreiche Anpassungen von Inhalten und Layout. Berichte werden direkt aus Kampagnen heraus erzeugt und können als Excel, Word, PDF oder HTML exportiert werden. Diagramme und Datenfelder sind flexibel konfigurierbar. Ein standardisiertes Cyberdise-Template stellt eine konsistente und professionelle Berichterstattung sicher.