Ist es die größte Cybersicherheits-Fachmesse Europas und warum sollte diese für Sie wichtig sein?

Wussten Sie, dass die it-sa Expo & Congress in Nürnberg eine der bedeutendsten Veranstaltungen für Cybersicherheit in Europa ist? Heuer hat dieses Ereignis mit 897 Ausstellern und 25.830 Besuchern aus 65 Ländern neue Rekorde aufgestellt. Bei diesem Event kamen in Nürnberg die besten Fachleute zusammen, um sich mit den gegenwärtig größten Bedrohungen und den neuesten Abwehrmechanismen auseinanderzusetzen. We’ve sifted through the Highlights durchforstet, um Ihnen praktische und umsetzbare Erkenntnisse zu liefern welche die IT-Sicherheit Ihres Unternehmens entscheidend verbessern können. Von Cybersicherheits-Schulungen bis hin zum Schutz kritischer Infrastruktur – hier finden Sie die wichtigsten Erkenntnisse, ergänzt durch Statistiken und strategische Ratschläge.

Awareness: Der Aufbau der ersten Verteidigungslinie

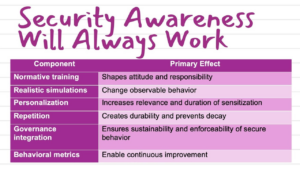

Menschliches Versagen ist nach wie vor eine der häufigsten Schwachstellen im Bereich der Cybersicherheit. Schätzungsweise 90 % der Vorfälle sind auf Fehlverhalten von Mitarbeitern zurückzuführen. Interessanterweise ist die Wahrscheinlichkeit, dass jüngere Mitarbeiter (18-40 Jahre) auf Phishing-Links klicken, um 65 % höher als bei ihren älteren Kollegen, was darauf hindeutet, dass Cybersicherheits-Schulungen an die unterschiedlichen demografischen Verhaltensmuster angepasst werden müssen (1).

Auf der it-sa 365 betonten die Experten die Bedeutung dynamischer, szenariobasierter Schulungen, die Mitarbeitern aller Ebenen helfen, Phishing-Versuche zu erkennen, Passwörter sicher zu verwalten und sich aktiv an der Abwehr von Cyberbedrohungen zu beteiligen. Ein motivierender, bedarfsgerechter Umgang mit dem Thema Awareness kann die Wahrscheinlichkeit erfolgreicher Phishing-Angriffe und anderer Social Engineering-Bedrohungen drastisch reduzieren.

OT-Sicherheit: Schutz der industriellen Abläufe

Betriebstechnologie (OT) ist in Branchen wie der Fertigung, dem Gesundheitswesen und der Energiewirtschaft unverzichtbar, aber aufgrund der Abhängigkeit von Altsystemen und proprietären Protokollen sehr anfällig für Cyberrisiken. Tatsächlich berichten 70 % der OT-Experten von mindestens einem Sicherheitsverstoß pro Jahr, was den dringenden Bedarf an spezialisierten Sicherheitsmaßnahmen verdeutlicht (2).

Zu den effektiven OT-Sicherheitsstrategien, die auf der it-sa 365 erörtert wurden, gehören eine adaptive Netzwerksegmentierung, um die Auswirkungen von Sicherheitsverletzungen zu begrenzen, und ein individuelles Patch-Management, um auch ältere Systeme so sicher wie möglich zu machen. Die Botschaft war klar: OT-Umgebungen erfordern Lösungen, die die wesentlichen Abläufe nicht stören, aber dennoch das Risiko mindern können.

Netzwerk- und Anwendungssicherheit: Sicherung der digitalen Infrastruktur

Die Ausweitung von IoT (Internet der Dinge) und Remote-Arbeiten hat die Schwachstellen in den Netzwerken erhöht, und bis 2025 werden voraussichtlich 60 % der Unternehmen von herkömmlichen VPNs auf Zero-Trust-Architekturen umsteigen (3). Diese Umstellung unterstreicht, wie wichtig es ist, jede Zugriffsanfrage als potenziell gefährlich zu behandeln, was eine kontinuierliche Überprüfung erfordert.

Zero Trust und hohe Anwendungssicherheit waren Schwerpunkte auf der it-sa 365, mit Empfehlungen zur Sicherung von Anwendungen – von der Entwicklung bis zur Implementierung. Durch die Integration solider Zugriffskontrollen und den Einsatz von Tools wie Public Key Infrastructure (PKI) können Unternehmen ihr digitales Fundament stärken und sicherstellen, dass sowohl Benutzer als auch Daten kontinuierlich authentifiziert und überwacht werden.

Sicherheit im Rechenzentrum und Identity Access Management (IAM): Umfassende Zugriffskontrolle sicherstellen

Rechenzentren sind in Bezug auf Sicherheitsgefährdung kritischer zu betrachten, wobei die durchschnittlichen Kosten eines Ausfalls über 600.000 US-Dollar betragen. Auf der it-sa 365 betonten die Referenten die Bedeutung fortschrittlicher Identity Access Management (IAM)-Systeme, um den Benutzerzugang zu regeln und strenge Authentifizierungsprotokolle systemübergreifend durchzusetzen (4).

IAM wurde als Eckpfeiler der Sicherheit von Rechenzentren vorgestellt und hilft dabei, sowohl den physischen als auch den digitalen Zugang zu kontrollieren und gleichzeitig sicherzustellen, dass nur verifizierte Benutzer auf sensible Systeme zugreifen können. Effektives IAM in Kombination mit physischen Sicherheitsmaßnahmen ist für den Schutz der wertvollen Vermögenswerte eines Unternehmens vor unbefugtem Zugriff unerlässlich.

Cloud-Sicherheit: Navigieren durch eine komplexe Bedrohungslandschaft

Da mittlerweile über 90 % der Unternehmen auf Cloud-Lösungen setzen, hat die Cloud-Sicherheit eine hohe Priorität, die viele jedoch nur mit Mühe effizient bewältigen (5). Die Komplexität von hybriden und Multi-Cloud-Umgebungen führt oft zu inkonsistenten Sicherheitsrichtlinien, die gefährliche Lücken schaffen können.

Die Experten der it-sa 365 empfehlen mehrschichtige Sicherheitsansätze für Cloud-Umgebungen, darunter Verschlüsselung, Endpunktschutz und strenge Zugriffskontrollen. Der Aufbau eines einheitlichen Sicherheitsrahmens für alle Cloud-Dienste kann Unternehmen dabei helfen, ihre Daten zu schützen und gleichzeitig die Flexibilität zu erhalten, die Cloud-Lösungen bieten.

Kritische Infrastruktur (KRITIS): Ausfallsicherheit in wichtigen Sektoren erreichen

Kritische Infrastruktur – Sektoren wie Energie, Gesundheitswesen und Finanzen – sind für die Stabilität der Gemeinschaft von grundlegender Bedeutung und daher häufige Ziele ausgefeilter Cyberbedrohungen. Die Angriffe auf diese Sektoren sind im letzten Jahr in der EU um 50 % gestiegen, was den dringenden Bedarf an soliden Sicherheitsprotokollen unterstreicht (6).

Auf der it-sa 365 aktueller Standards wie des IT-Sicherheitsgesetzes als wesentlich hervorgehoben, aber die Experten rieten auch dazu, über die Einhaltung der Standards hinauszugehen und regelmäßige Risikobewertungen durchzuführen und Pläne zur Reaktion auf Vorfälle zu erstellen. Diese Schritte helfen den Betreibern kritischer Infrastruktur, Bedrohungen zu vermeiden und ihre Ausfallsicherheit zu erhöhen, um sicherzustellen, dass wichtige Dienste ohne Unterbrechung weiterlaufen.

Hacker-Angriffe und Abwehr: Proaktive Maßnahmen für eine sich verändernde Bedrohungslandschaft

Da Cyberangriffe immer raffinierter werden, insbesondere in Bereichen wie Ransomware (die im letzten Jahr einen Anstieg von 62 % verzeichnete), sind proaktive Abwehrmaßnahmen nicht bloß eine Option. Die it-sa 365 hob die Bedeutung mehrschichtiger Abwehrstrategien hervor, von Firewalls und Intrusion-Detection-Systemen bis hin zu VPNs und SIEM-Tools (Security Information and Event Management) (7).

Auch die Vorbereitung war ein zentrales Thema: Die Experten rieten den Unternehmen dringend, Pläne für die Reaktion auf Zwischenfälle zu entwickeln, die eine schnelle Behebung nach einem Sicherheitsvorfall ermöglichen. Regelmäßige Penetrationstests und kontinuierliche Überwachung können Schwachstellen aufdecken, bevor das ein Angreifer macht – und hilft Unternehmen, potenziellen Bedrohungen einen Schritt voraus zu sein.

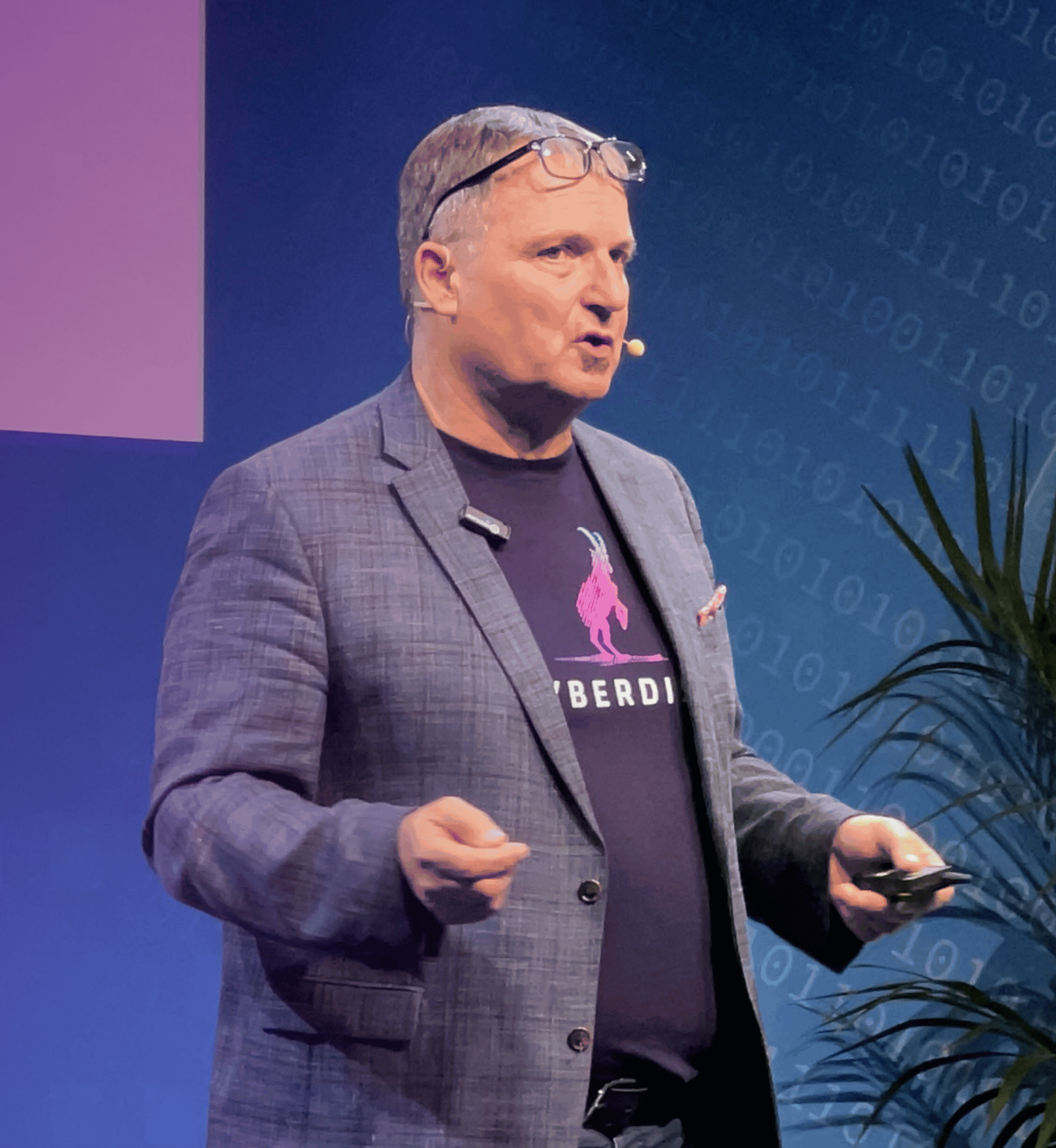

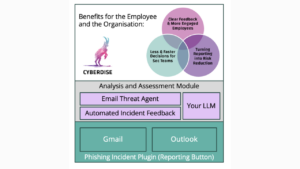

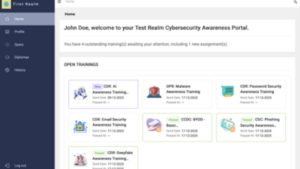

Auf der diesjährigen it-sa Expo & Congress haben wir die Besucher mit der Einführung der Freemium-Edition von Cyberdise überrascht. Dieses kostenlose Angebot befasst sich mit allgemeinen Sicherheitsanforderungen des Faktors Mensch mit innovativen Lösungen und zeigt unsere Fortschritte im Vergleich zu klassischen Methoden. Die Freemium-Edition ist auch für Sie verfügbar!

„Für mich ist die it-sa nach der RSA in San Francisco die wichtigste Veranstaltung im Bereich der Cybersicherheit. Die frei zugänglichen Fachvorträge sind, neben dem Konferenzprogramm, hochkarätig, informativ und daher gut besucht. Der gesamte Markt versammelt sich auf einem kompakten Raum im Herzen Europas und bringt Anbieter, Kunden, Vortragende, Fachpresse und Investoren zusammen."

1. it-sa 365 | Thema: Awareness. (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/awareness

2. it-sa 365 | OT-Sicherheit. (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/ot-security

3. it-sa 365 | Netzwerk- und Anwendungssicherheit. (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/network-application-security

4. it-sa 365 | Sicherheit im Rechenzentrum und Identity Access Management. (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/data-center-security-iam

5. it-sa 365 | Cloud-Sicherheit. (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/cloud-security

6. Kritische Infrastruktur (KRITIS). (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/kritis

7. it-sa 365 | Thema: Hacker-Angriffe und Abwehr. (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/hacking-defence