Was KUNDEN FALSCH MACHEN, wenn sie Cybersecurity-Awareness-Programme starten

Veröffentlichungsdatum:

- Dezember 1, 2025

Häufige mögliche Fehlentscheidungen auf Kundenseite bei der Umsetzung von Security-Awareness-Projekten

Es ist wie bei jedem anderen Projekt: Man hält es für zu einfach, hört nicht genau zu oder hört auf die falschen Experten, glaubt, man würde es schon meistern, oder glaubt, man könnte es alleine schaffen, man spricht nicht genug miteinander und die Ziele und Anforderungen sind nicht so klar, wie sie sein sollten. Wenn man dann mit einer derart unpassenden Einstellung beginnt und das Management den Zweck, den Wert und die Vorteile einer echten Sensibilisierung nicht erkennt, kann das Projekt einen sehr holprigen Start nehmen.

Dies ist manchmal auch bei der Einführung von Cybersicherheits-Programmen der Fall.

Um zu sehen, was schiefgehen kann, haben wir die Fehler und falschen Erwartungen untersucht, die in einer USENIX-Studie [1] dokumentiert wurden. Anschließend haben wir die Ergebnisse mit unseren eigenen Erfahrungen verglichen und die Liste strukturiert und vervollständigt.

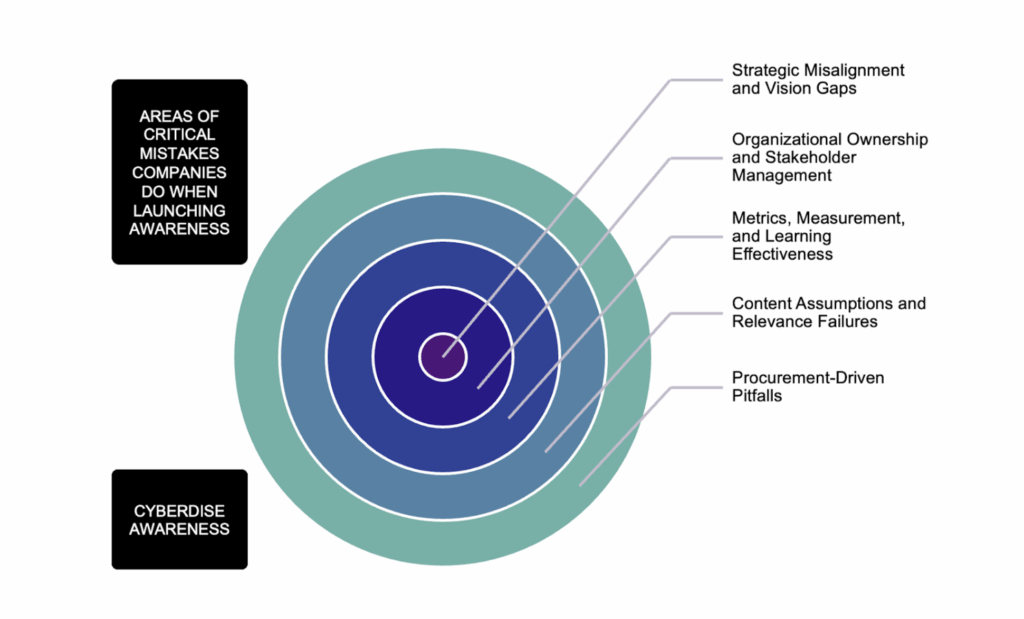

Das Ergebnis ist eine Zusammenfassung der Mängel, blinden Flecken und falschen Annahmen, die Organisationen/Kunden bei der Beschaffung oder dem Start von Phishing-Simulations- und Sensibilisierungsprogrammen machen. Das haben wir herausgefunden:

- Die Annahme, Awareness wäre so wie Plug-and-Play

- Die Beteiligung von Stakeholdern unterschätzen

- Fehlende interne Projektverantwortung und klare Projektziele

- Überbewertung von Klickraten und Phishing-KPIs

- Qualität des Inhalts wird ohne Verifizierung vorausgesetzt

- Vernachlässigung der Stammdatenqualität

- Behandlung von Sicherheit als „Aufgabe anderer“ oder „Aufgabe der Lieferanten“

- Auswahl von Anbietern auf Basis von Preisbündeln

- Überbetonung von Schulungen, keine Tests

- Angst, Mitarbeiter mit Fragen der Cybersicherheit zu verunsichern

- Keine Messgrößen für Lernergebnisse

- Mangelnde Planung von Zeit und Ressourcen

- Annahme, dass eine globale Lösung für alle Teams passt

- Übermäßiges Vertrauen in die IT-Abteilung

- Ignorieren von Integrationsherausforderungen

- Der Aufwand für die Beschaffung übersteigt den Aufwand für die Projektdurchführung

- Fokus auf Inhalte statt auf Servicefähigkeiten

- Behandlung von Awareness als Compliance-Checkbox

Häufige Fallstricke bei Projekten zur Sensibilisierung für Cybersicherheit

- Die Annahme, Awareness wäre wie Plug-and-Play:

Für größere Organisationen ist dies weder einfach noch unkompliziert. Die Annahme, dass SAC/PSC eine mühelose Plug-and-Play-Lösung ist, ist ein grundlegender Fehler. Viele Organisationen gehen davon aus, dass die Einführung schnell und einfach ist, obwohl sie in Wirklichkeit über 14 Monate und erhebliche funktionsübergreifende Anstrengungen erfordert. - Die Beteiligung von Stakeholdern unterschätzen:

In der Regel sind mehr Abteilungen beteiligt als erwartet. In den untersuchten Unternehmen sind bis zu 17 Abteilungen beteiligt. Es ist entscheidend, alle Stakeholder frühzeitig – noch vor Projektbeginn – einzubeziehen, um Verzögerungen, Frustrationen und zusätzliche Kosten zu vermeiden. - Fehlende interne Projektverantwortung und klare Projektziele:

Aufgaben wie die Überprüfung von Inhalten, Tests und Integration sind nicht klar zugewiesen, was zu Terminüberschreitungen und einer unzureichenden Abdeckung der Lerninhalte führt. Die Projektziele sind nicht klar definiert, sodass der Projekterfolg oft unklar gemessen wird. - Überbewertung von Klickraten und Phishing-KPIs:

Unternehmen verlassen sich oft zu sehr auf reine Klick- und Berichtsraten als Indikatoren für den Erfolg, ohne die tatsächliche Verhaltensänderung oder die Qualität der Inhalte zu bewerten. Es gibt keine strukturierte Umfrage zum Bekanntheitsgrad vor und nach dem Projektstart. - Qualität des Inhalts wird ohne Verifizierung vorausgesetzt:

Entscheidungsträger gehen oft davon aus, dass die Sensibilisierungsinhalte den Anforderungen des Unternehmens entsprechen, ohne zu überprüfen, ob sie mit den Richtlinien, dem Tonfall, der Unternehmenskultur oder der Genauigkeit übereinstimmen. - Vernachlässigung der Stammdatenqualität:

Möchten Sie Besprechungsräume trainieren und phishen? Viele Probleme bei der Einführung sind auf veraltete oder inkonsistente Mitarbeiterdaten zurückzuführen, wie bspw. falsche E-Mail-Adressen oder falsche Abteilungsangaben. - Sicherheit als „Aufgabe anderer“ oder „Aufgabe der Lieferanten“ betrachten:

Es wird erwartet, dass die Verantwortung für Sicherheit und Sensibilisierung zusätzlich zu den täglichen Aufgaben übernommen wird, was zu einer Überlastung oder Desinteresse der Beteiligten führt. Im schlimmsten Fall wird erwartet, dass der Anbieter sich um die Umsetzung kümmert. Im Bereich Cybersicherheitsbewusstsein und -schulung herrscht die weit verbreitete Fehlannahme, dass man sich nicht mehr um das Bewusstsein kümmern muss, wenn man diese Aufgabe an sogenannte Full-Service-Anbieter für Bewusstseinsbildung abgibt. - Auswahl von Anbietern auf Basis von Preisbündeln:

Der Einkauf priorisiert aufgrund von Preisvorteilen gebündelte Angebote für Sicherheitsbewusstseinskampagnen, selbst wenn die Qualität der Inhalte, der kulturelle Hintergrund, die Fähigkeiten zur Übernahme von Inhalten oder die technischen Fähigkeiten zu wünschen übrig lassen. Häufig wird auch versäumt, das Angebot, die Qualität und die Preise von Dienstleistungen für individuellere Services zu prüfen. - Überbetonung von Schulungen, keine Tests:

Unternehmen gehen davon aus, dass die Nutzer aus E-Learning-Kursen und „lehrreichen Momenten” während der Schulungen lernen, aber vielen Nutzern fehlt das Gespür für das Sicherheitsbewusstsein. Daher ignorieren sie Schulungsaufforderungen oder lehnen sie ab. Simulierte Angriffe und Bewertungen werden zu wenig genutzt. - Angst, Mitarbeiter mit Fragen der Cybersicherheit zu verunsichern:

Manche befürchten, dass unangekündigte Phishing-Simulationen Mitarbeiter verunsichern könnten. Die Erfahrung zeigt jedoch, dass diese Befürchtung nicht zutreffend ist und nicht die allgemeine Reaktion der Belegschaft widerspiegelt. Sie können die Phishing-Tests auch problemlos im Voraus ankündigen. Die Auswirkungen auf die Klickrate werden kaum spürbar sein. - Keine Messgrößen für Lernergebnisse:

Oft gibt es keine Vor- oder Nachbewertung, um den Lernerfolg zu messen. Es werden nur operative Kennzahlen wie Klicks und Bedrohungsberichte verwendet, die keinen Einblick in den tatsächlichen Wissenszuwachs bieten. - Mangelnde Planung von Zeit und Ressourcen:

Zeit und Aufwand werden nicht formal budgetiert oder unterschätzt. Punkt. Anmerkung: Der günstigste Vorfall ist der, der nie passiert, oder? Aber wie will man so etwas quantifizieren? - Für globale Teams eine einheitliche Lösung zu implementieren:

Sprachbarrieren, Datenschutzgesetze und kulturelle Unterschiede sind weit verbreitet, werden jedoch selten im Voraus antizipiert oder berücksichtigt. Das Problem ist die zugrunde liegende Denkweise, dass Standardmodule den individuellen Anforderungen des Unternehmens entsprechen. - Übermäßiges Vertrauen in die IT-Abteilung:

Geschäftsbereiche erwarten, dass die IT-Abteilung sich um alles kümmert, obwohl diese oft nicht über die erforderlichen Kapazitäten oder Fachkenntnisse für die Durchführung und Bewertung von Cybersicherheits-Programmen verfügt. Oftmals besteht auch ein Missverhältnis zwischen den erforderlichen Fähigkeiten: Sicherheitsteams sind in erster Linie Beschützer, während Cybersicherheitsinitiativen eher spielerische „Präventivkräfte” und Aufklärer benötigen. - Ignorieren von Integrationsherausforderungen:

Unternehmen gehen davon aus, dass sich Phishing-Simulationskampagnen nahtlos in interne Systeme (wie Mailserver, Firewalls, APIs) integrieren lassen, aber in der Praxis ist dies selten der Fall. Eine ordnungsgemäße Whitelist ist für den Erfolg von Sensibilisierungskampagnen von grundlegender Bedeutung und liegt immer in der Verantwortung des Unternehmens. - Der Aufwand für die Beschaffung übersteigt die Projektdurchführung:

Der Aufwand für die Auswahl der Lieferanten ist größer als der für das Sensibilisierungsprojekt selbst. Es besteht die falsche Annahme, dass die Auswahl der richtigen Lösung den Erfolg garantiert. Darüber hinaus treibt die Komplexität der Beschaffung die Projektkosten in die Höhe, da die Anbieter diese Kosten weitergeben. - Fokus auf Inhalte statt auf Servicefähigkeit:

Es herrscht die weit verbreitete Fehlannahme, dass große Inhaltsbibliotheken von Natur aus geeignet sind. Der Servicequalität oder den Supportfähigkeiten des Anbieters wird wenig Aufmerksamkeit geschenkt. - Cybersicherheit als Compliance-Checkbox behandeln:

Projekte werden oft eher von Compliance- oder Zertifizierungsanforderungen als von der Verpflichtung zu Verhaltensänderungen vorangetrieben. Dies führt zu einer schwachen Ausrichtung auf strategische Ziele, geringer Motivation und unzureichender Führung.

Fazit

Der Erfolg von Cybersicherheitsmaßnahmen hängt nicht nur vom Anbieter und seinen Produkten ab. Größere Unternehmen müssen:

- Die richtige Einstellung haben. Einheitslösungen und Plug-and-Play funktionieren nicht.

- Sicherheitssensibilisierung als funktionsübergreifendes Aufgabe behandeln.

- In Planung, Verantwortung und Ressourcenzuweisung investieren.

- Kennzahlen definieren, die über Phishing-Statistiken hinausgehen.

- Inhalte validieren und auf Zielgruppe, Kultur und Geschäft abstimmen. Aber auch die Bereitschaft der Zulieferer zur Umsetzung und Anpassung bewerten.

- Kapazitäten aufbauen – nicht nur Checklisten für Audits abhaken.

- Wählen Sie ein Bewusstseinsökosystem, nicht nur ein Produkt. Wenn Sie mehr erfahren möchten, lesen Sie diesen Artikel: https://www.linkedin.com/pulse/key-weaknesses-cybersecurity-awareness-providers-what-palo-stacho-altoe/?trackingId=EugueCgrRr%2But67LdFZ13w%3D%3D

Wir freuen uns darauf, Ihnen in den kommenden Ausgaben unseres Newsletters weitere Einblicke, Neuigkeiten und Updates zum Thema Cybersicherheit zu präsentieren.

Wenn Sie diesen Newsletter in Zukunft nicht mehr erhalten möchten, können sie dies über den nachstehenden Icon „Abbestellen“ in die Wege leiten.