Que permet notre outil gratuit de simulation de phishing et de formation à la sensibilisation ?

Qu’est-ce que l’édition CYBERDISE Freemium ?

Il s’agit d’un outil gratuit de simulation de phishing et d’un environnement d’apprentissage permettant aux utilisateurs de suivre des formations en cybersécurité. D’un point de vue technique, la solution combine un simulateur d’attaques et un LMS allégé, intégrant un éditeur de contenu ainsi qu’un module de gestion des utilisateurs.

Que comprend la solution ?

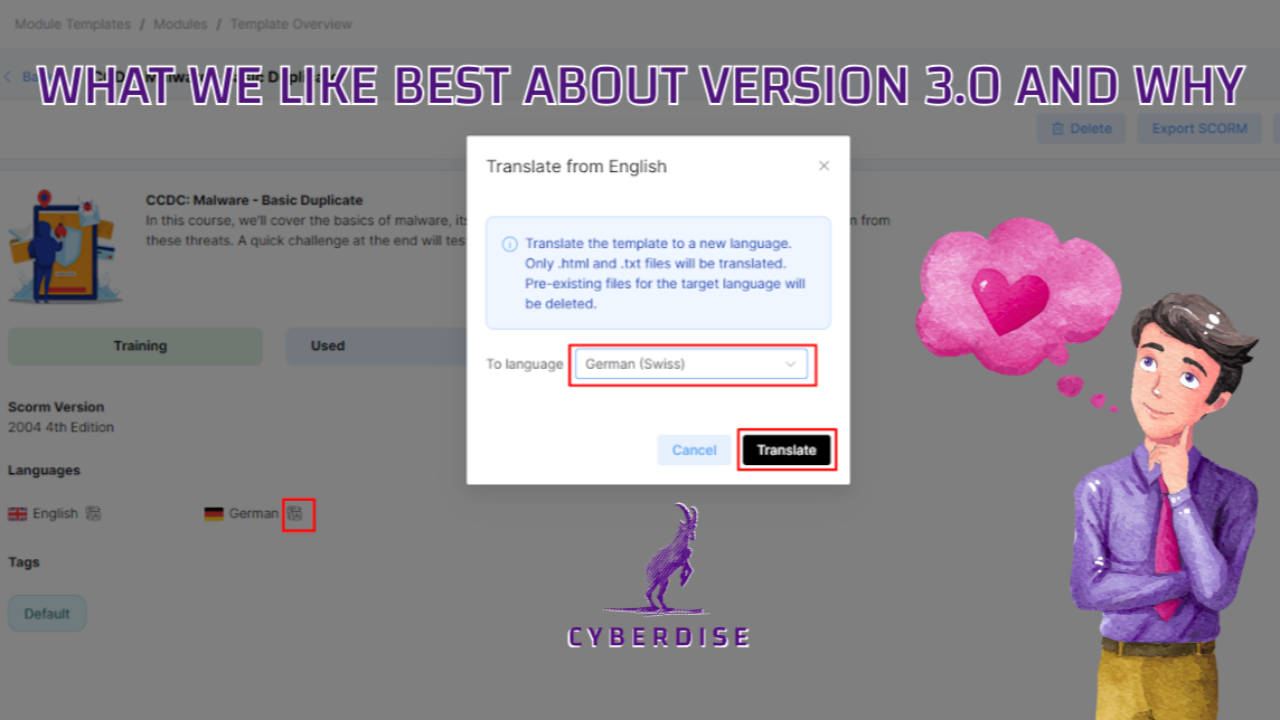

La solution inclut un simulateur de phishing, des fonctionnalités de gestion de la formation (LMS), une vingtaine de modèles d’attaques prêts à l’emploi, une douzaine de modules e-learning dédiés à la sécurité de l’information, un éditeur de contenu pour personnaliser les modèles, ainsi qu’un système de gestion des destinataires.