Cyberdise Release V3.1 – Rapports de campagne imprimables, aperçu des modèles et nouveaux canaux de signalement des e-mails suspects

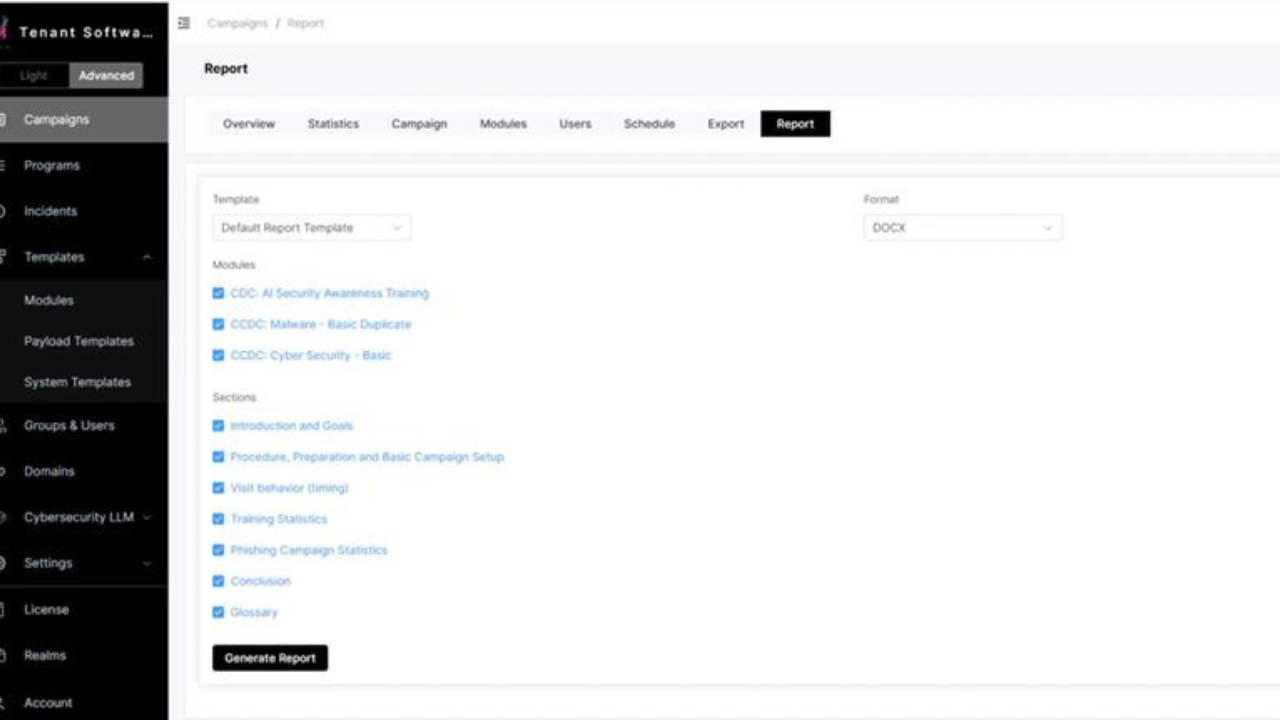

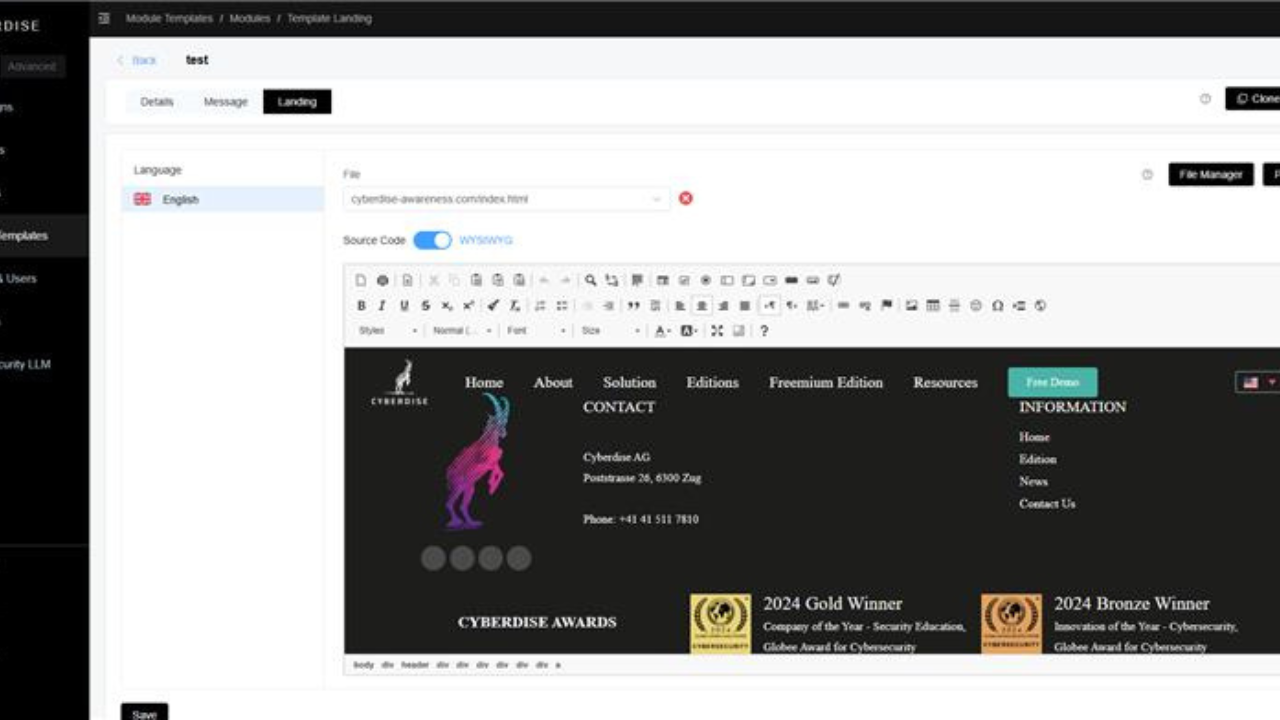

Des rapports de campagne imprimables peuvent désormais être générés à partir de modèles personnalisables, permettant aux Operators de produire en quelques clics des rapports prêts à être partagés avec les parties prenantes. Les modèles prennent en charge des sections modifiables, des variables dynamiques, l’intégration d’une image d’en-tête personnalisée (branding) ainsi qu’une personnalisation avancée du contenu. Les rapports sont générés directement depuis les campagnes et exportés aux formats Excel, Word, PDF ou HTML, avec des graphiques et des champs configurables. Un modèle Cyberdise par défaut garantit un reporting homogène et professionnel.