Cyberdise Version v3 – Intelligence pilotée par l’IA, automatisation avancée et expérience utilisateur améliorée

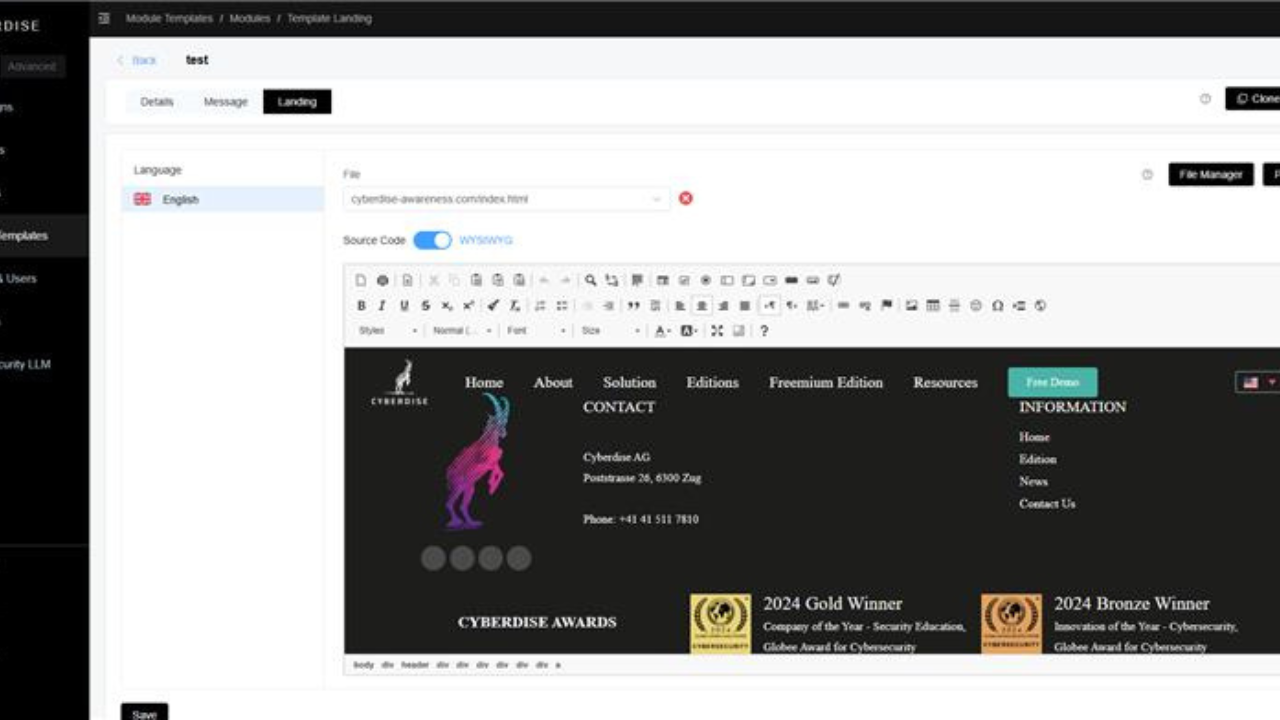

Localisez instantanément des modèles dans n’importe quelle langue prise en charge grâce à un workflow IA guidé. La structure, le ton et l’intention sont automatiquement préservés, garantissant des simulations de phishing et des communications de sensibilisation cohérentes en plusieurs langues, tout en éliminant les efforts de traduction manuelle.