Pourquoi la sensibilisation à la sécurité fonctionnera toujours — à condition de concevoir et de mesurer les bons leviers

Date de publication :

- janvier 12, 2026

Les débats récents sur l’efficacité de la sensibilisation à la cybersécurité ont été relancés par une couverture médiatique de grande ampleur. En particulier, un article du Wall Street Journal, s’appuyant sur l’étude « Understanding the Efficacy of Phishing Training in Practice », remet en question la capacité des simulations de phishing et des actions de sensibilisation à produire une réduction du risque réellement significative.

Le débat en lui-même est sain. Les conclusions qui en sont tirées nécessitent toutefois une approche plus nuancée.

Un nombre croissant d’études empiriques montre que des programmes de sensibilisation à la cybersécurité bien conçus améliorent effectivement les comportements face au risque dans des contextes réels. Ce qui échoue le plus souvent, ce n’est pas la sensibilisation en tant que telle, mais une vision trop restrictive de ce qu’est l’awareness, de la manière dont elle doit être intégrée au sein de l’organisation et des critères utilisés pour en mesurer le succès.

La sensibilisation à la cybersécurité n’est pas un contrôle isolé

Une protection efficace contre le phishing et l’ingénierie sociale ne résulte pas de campagnes de formation isolées. Elle est le produit d’une culture de cybersécurité vivante, combinée à une gouvernance de la cybersécurité robuste. Dans les organisations matures, la sensibilisation constitue un élément d’un système socio-technique plus large, qui comprend notamment :

- Des structures de gouvernance claires et des responsabilités définies

- Des politiques cohérentes et leur application effective

- Des contrôles techniques conçus selon le principe du secure by design

- Des mécanismes de signalement des incidents et de retour d’expérience

- Une communication continue sur les risques

Des actions de sensibilisation à la cybersécurité bien conçues et intelligemment mises en œuvre sont un levier essentiel de ce système, mais elles ne constituent pas le système en elles-mêmes.

Les modules de formation et les simulations de phishing doivent donc être considérés comme des outils, et non comme des solutions. Leur objectif est de façonner la perception, de renforcer les normes comportementales et — point crucial — d’exposer les collaborateurs à des risques réalistes dans un environnement contrôlé. Intégrées à la gouvernance et à la culture de l’organisation, elles renforcent la résilience globale. En revanche, lorsqu’elles sont traitées comme de simples exercices de conformité, elles se réduisent à un théâtre de la conformité.

L’erreur analytique fondamentale : confondre attitude et comportement

De nombreuses évaluations critiques des programmes de sensibilisation supposent implicitement une relation linéaire :

Connaissance → Sensibilisation → Comportement sécurisé

Les recherches en sciences comportementales montrent toutefois que cette hypothèse ne se vérifie pas — en particulier dans les contextes cyber.

Les études empiriques convergent sur les constats suivants :

- La formation influence principalement les attitudes et la perception du risque

- L’exposition à des menaces réalistes influence le comportement réel

- La corrélation entre attitude et comportement est faible

Cette distinction est fondamentale. Mesurer l’efficacité de la sensibilisation à partir de réponses à des enquêtes ou de taux de clics à court terme revient à confondre des construits psychologiques qui se comportent de manière très différente face à de véritables conditions d’attaque.

Une lecture nuancée de l’étude citée par le Wall Street Journal

L’étude « Understanding the Efficacy of Phishing Training in Practice » est méthodologiquement solide, menée avec rigueur et intellectuellement honnête. Elle mérite d’être reconnue pour son sérieux et sa transparence.

Cependant, deux limites majeures relativisent fortement la portée de ses conclusions générales :

- L’étude porte sur une seule organisation. La culture organisationnelle, le niveau de maturité de la gouvernance, l’exposition préalable aux menaces et le climat de sécurité varient considérablement d’un environnement à l’autre. Les résultats observés dans une organisation donnée ne peuvent donc pas être généralisés à l’ensemble du champ de la sensibilisation.

- Les données brutes ne peuvent pas être publiées. Cette contrainte est compréhensible pour des raisons de confidentialité, mais elle limite la validation indépendante, les analyses secondaires et les comparaisons inter-études — autant d’éléments essentiels à la consolidation scientifique.

Nous considérons cette étude comme une étude de cas, et non comme une preuve définitive de l’inefficacité de la sensibilisation à la cybersécurité dans son ensemble.

L’article du Wall Street Journal observe à juste titre que de nombreux programmes de sensibilisation n’atteignent pas leurs objectifs. C’est toutefois dans l’extrapolation d’une base empirique étroite vers un jugement général sur l’efficacité de l’awareness que l’argumentation devient fragile.

Dans des secteurs tels que l’aviation, la santé ou la sécurité industrielle, l’efficacité de la formation est depuis longtemps comprise comme une fonction du design, du réalisme, de la répétition et de l’intégration systémique.

La cybersécurité ne fait pas exception. Ce qui échoue le plus souvent dans la pratique, ce sont :

- Des simulations génériques et pauvres en contexte

- Des campagnes peu fréquentes et uniquement motivées par la conformité

- Des formations riches en connaissances mais pauvres en expérience

- Des KPI centrés sur les clics plutôt que sur l’évolution des comportements dans le temps

À l’inverse, ce qui fonctionne, ce sont des programmes alignés sur la gouvernance, centrés sur les comportements et basés sur l’exposition, intégrés dans une culture de sécurité vivante.

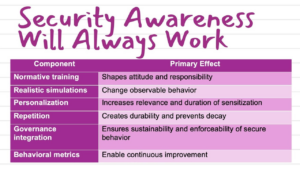

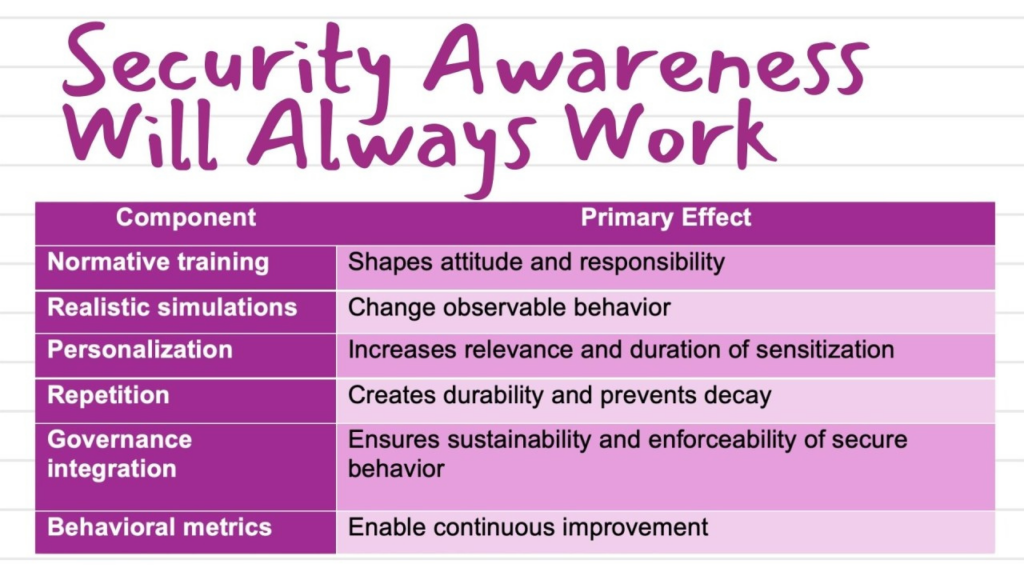

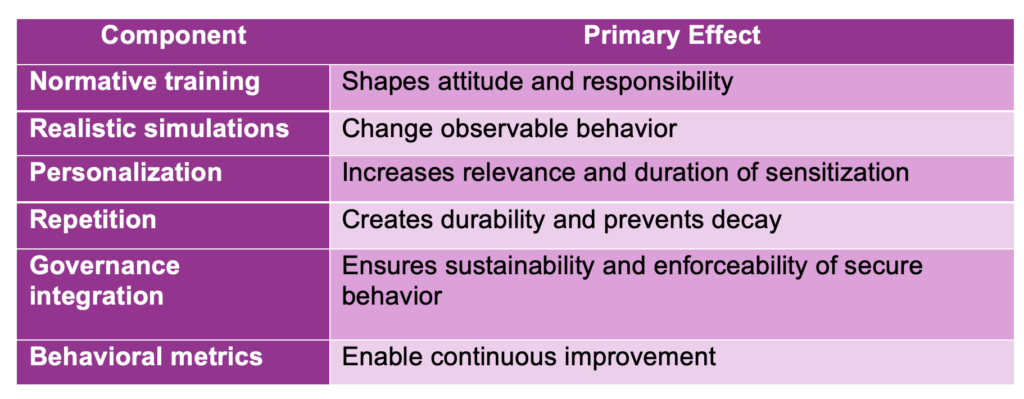

Les briques fondamentales de la sensibilisation : un modèle mental plus précis pour les RSSI (CISOs)

Ce n’est que lorsque ces éléments interagissent que la sensibilisation devient un mécanisme mesurable de réduction du risque, et non un exercice purement symbolique.

Implications pour les responsables de la sécurité

- Ne vous demandez pas si la sensibilisation fonctionne. Demandez-vous quelle sensibilisation fonctionne et dans quelles conditions.

- Intégrez la sensibilisation dans la gouvernance et la culture. Une formation dépourvue de structure se dégrade inévitablement avec le temps.

- Mesurez les comportements, pas les convictions. Les enquêtes ne constituent pas un indicateur fiable de la résilience.

- Partez du principe que les attaquants utilisent l’IA. Toute hypothèse moins exigeante entraîne l’apprentissage de mauvais réflexes.

- Considérez la sensibilisation comme un système, et non comme une campagne.

Lorsqu’elle est correctement conçue et gouvernée, la sensibilisation à la cybersécurité n’élimine pas le risque — mais elle réduit de manière mesurable la surface d’attaque la plus exploitée : le comportement humain.

References

- Pugnetti, C., Stacho, P. Improving Cyber Risk Behavior through AI-Enabled Spear Phishing. Lucerne University of Applied Sciences (HSLU), 2025. https://cyberdise-awareness.com/wp-content/uploads/2025/12/4-aisp-study-AI-Enabled-Spearphishing-Paper.pdf

- Reinheimer et al. An Empirical Study on Phishing Training Decay. SOUPS, 2020.

- Heiding et al. Evaluating Large Language Models’ Capability to Launch Fully Automated Spear Phishing Campaigns. arXiv:2412.00586, 2024.

- Björck et al. Towards Diagnosing and Mitigating Behavioral Cyber Risks. Risks, MDPI, 2024.

- Ho et al. Understanding the Efficacy of Phishing Training in Practice. IEEE 2025 SP. https://people.cs.uchicago.edu/~grantho/papers/oakland2025_phishing-training.pdf

Nous sommes impatients de partager avec vous d’autres informations, actualités et mises à jour sur la cybersécurité dans les prochains numéros de cette newsletter. Toutefois, si vous ne trouvez pas cela utile, nous sommes désolés de vous voir partir. Veuillez cliquer sur le bouton de désabonnement ci-dessous.