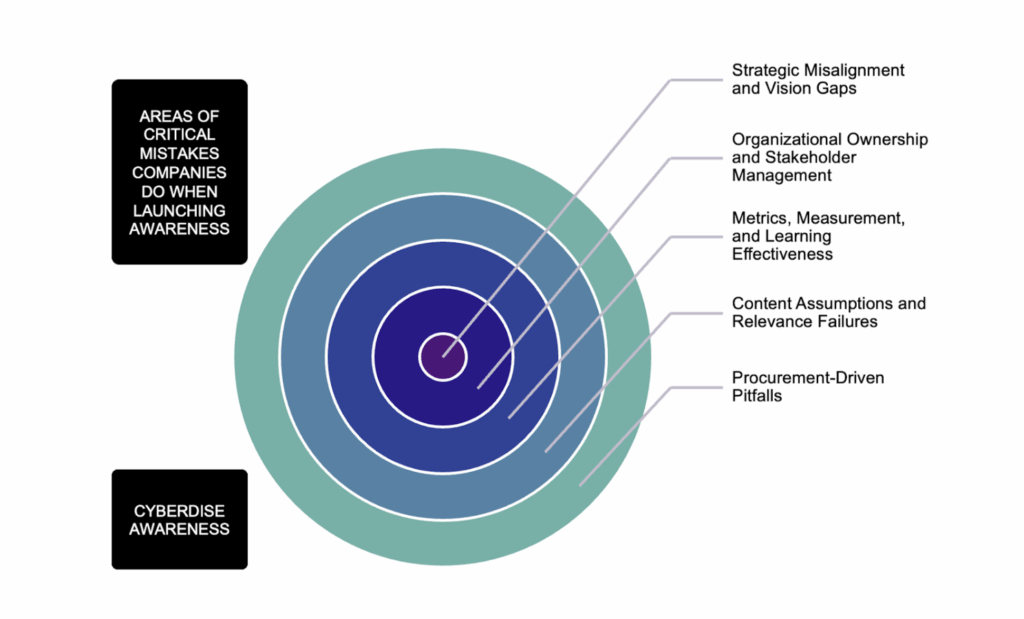

Les erreurs commises par les CLIENTS lors du lancement de programmes de sensibilisation à la cybersécurité

Date de publication :

- décembre 1, 2025

Erreurs courantes commises par les clients lors de la mise en œuvre de projets de sensibilisation à la sécurité

Comme pour tout autre projet, vous pensez que c’est trop facile, vous n’écoutez pas ou vous écoutez les mauvais experts, vous pensez que vous allez tout maîtriser ou que vous pouvez y arriver seul, vous ne communiquez pas suffisamment entre vous et les objectifs et les exigences ne sont pas aussi clairs qu’ils devraient l’être. Si vous commencez alors avec un état d’esprit inapproprié et que la direction ne reconnaît pas l’objectif, la valeur et les avantages de la sensibilisation, le projet peut connaître des débuts très difficiles.

C’est parfois le cas lors de la mise en place de programmes de sensibilisation à la cybersécurité.

Pour voir ce qui peut mal tourner, nous avons examiné les erreurs et les fausses attentes qui ont été documentées dans une étude USENIX [1]. Nous avons ensuite comparé les résultats avec notre propre expérience et avons structuré et complété la liste.

Le résultat est un résumé des lacunes, des angles morts et des fausses hypothèses formulées par les organisations/clients lors de l’acquisition ou du lancement de programmes de simulation de phishing et de sensibilisation. Voici ce que nous avons découvert :

- Supposer que la sensibilisation est plug-and-play

- Sous-estimer l’implication des parties prenantes

- Manque d’appropriation interne du projet et d’objectifs clairs

- Surévaluer les taux de clics et les KPI de phishing

- Supposer la qualité du contenu sans validation

- Négliger la qualité des données de référence

- Considérer la sécurité comme « le travail de quelqu’un d’autre » ou « le travail des fournisseurs »

- Choisir les fournisseurs en fonction du prix

- Accorder trop d’importance à la formation, pas aux tests

- Craindre d’effrayer les employés avec la sensibilisation à la cybersécurité

- Absence de mesures des résultats d’apprentissage

- Manque de planification du temps et des ressources

- Supposer qu’une solution unique convient à toutes les équipes internationales

- Dépendance excessive vis-à-vis des équipes de sécurité

- Ignorer les défis liés à l’intégration

- Les efforts d’approvisionnement dépassent les efforts d’exécution du projet

- Se concentrer sur le contenu plutôt que sur la capacité de service

- Considérer la sensibilisation comme une simple case à cocher en matière de conformité

Erreurs courantes dans les projets de sensibilisation à la cybersécurité

- Penser que l’awareness est un système “plug-and-play” :

Pour les grandes organisations, ce n’est ni simple ni facile.

Croire que le SAC/PSC (Security Awareness & Culture / Phishing Simulation Campaigns) est une solution rapide, clé en main, est une erreur fondamentale. Beaucoup pensent que le déploiement sera rapide, alors qu’en réalité il nécessite plus de 14 mois et un effort important impliquant plusieurs équipes. - Sous-estimer l’implication des parties prenantes :

Beaucoup plus de départements sont impliqués qu’on ne le croit. Dans les organisations étudiées, jusqu’à 17 départements participent. Il est essentiel d’engager toutes les parties prenantes avant le lancement du projet pour éviter retards, frustrations et coûts supplémentaires. - Absence de pilotage interne du projet et d’objectifs clairs :

Des tâches comme la révision des contenus, les tests ou l’intégration ne sont pas clairement attribuées, ce qui entraîne des retards et une faible couverture des besoins d’apprentissage. Les objectifs du projet ne sont pas clairement définis, ce qui rend la mesure du succès floue. - Surévaluation des taux de clic et des KPI de phishing :

Les organisations s’appuient trop sur les taux de clic ou de signalement comme indicateurs de réussite, sans évaluer le véritable changement de comportement ou la qualité du contenu. Il n’y a généralement pas d’enquête structurée pour mesurer le niveau de sensibilisation avant et après le lancement du projet. - Supposer la qualité du contenu… sans validation :

Les décideurs supposent souvent que les contenus de sensibilisation sont adaptés aux besoins de l’entreprise, sans vérifier leur alignement avec les politiques internes, le ton, la culture ou l’exactitude. - Négliger la qualité des données de base :

Vous voulez former et tester… des salles de réunion ? Beaucoup de problèmes de déploiement proviennent de données salariés obsolètes ou incohérentes : mauvaises adresses e-mail, erreurs d’affectation, incohérences de département, etc. - Considérer la sécurité comme “le travail de quelqu’un d’autre” ou “du fournisseur” :

Les responsabilités de sécurité et de sensibilisation sont souvent ajoutées par-dessus les tâches quotidiennes, entraînant surcharge ou désengagement. Dans le pire des cas, on s’attend à ce que le fournisseur “gère tout”.

Dans le domaine de la sensibilisation & formation cybersécurité, il existe une idée reçue : que l’on n’a plus rien à faire une fois le projet confié au fournisseur. C’est faux — un programme d’awareness efficace nécessite une implication continue de l’organisation. - Choisir des fournisseurs uniquement sur la base de la tarification groupée :

Les services achats privilégient les offres groupées de campagnes de sensibilisation pour obtenir de meilleurs prix — même lorsque la qualité du contenu, l’adéquation culturelle, les capacités d’adoption ou les capacités techniques sont insuffisantes.

Il est aussi fréquent de négliger d’examiner l’étendue, la qualité et la tarification des services plus individualisés. - Trop se concentrer sur la formation et pas assez sur les tests :

Les organisations supposent que les utilisateurs apprendront grâce aux modules eLearning et aux “teachable moments”. Mais beaucoup d’utilisateurs manquent de sensibilisation… à la sensibilisation : ils ignorent ou rejettent les incitations à se former. Les simulations d’attaque et les évaluations sont donc sous-exploitées. - Peur de “faire peur” aux employés avec la cybersensibilisation :

Certaines organisations craignent que les simulations non annoncées effraient les employés. Pourtant, l’expérience montre que cette peur est largement exagérée et non représentative de la réalité.

Il est tout à fait possible d’annoncer les tests de phishing à l’avance sans problème : l’impact sur le taux de clic reste minime. - Absence de métriques sur les résultats d’apprentissage :

Il n’y a souvent aucune évaluation avant/après pour mesurer l’apprentissage réel. On utilise uniquement des métriques opérationnelles telles que les clics ou les signalements — qui n’indiquent en rien le gain de connaissances. - Manque de planification du temps et des ressources :

Le temps et les efforts nécessaires ne sont ni budgétés correctement, ni anticipés. Point final.

Annotation : l’incident le moins cher est celui qui n’arrive jamais, n’est-ce pas ? Mais comment voulez-vous quantifier cela ? - Supposer qu’une solution “one-size-fits-all” convient à des équipes mondiales :

Barrières linguistiques, réglementations locales sur la confidentialité, différences culturelles : ces facteurs sont courants mais rarement anticipés ou traités. Le vrai problème est l’état d’esprit qui suppose que des modules standard peuvent répondre aux besoins spécifiques de l’entreprise. - Dépendance excessive envers les équipes de sécurité :

Les unités métiers s’attendent à ce qu’InfoSec gère tout, alors qu’elle manque souvent de capacité ou des compétences nécessaires pour évaluer et opérer un programme de sensibilisation. Souvent, il y a aussi un mismatch de compétences : les équipes sécurité sont surtout des protecteurs, tandis que les programmes d’awareness nécessitent des pédagogues et des “preventers” plus créatifs. - Ignorer les défis d’intégration :

Les organisations supposent que les campagnes de simulation de phishing s’intègrent facilement aux systèmes internes (serveurs mail, firewalls, APIs…). En pratique, c’est rarement le cas. Un bon whitelisting est crucial pour la réussite des campagnes — et c’est toujours la responsabilité de l’entreprise. - Un effort d’achat plus important que l’exécution du projet :

Plus d’efforts sont consacrés à la sélection du fournisseur qu’au projet d’awareness lui-même.

Il existe la croyance erronée que choisir la “bonne solution” garantit le succès. De plus, la complexité du processus d’achat augmente les coûts du projet, car les fournisseurs répercutent ces coûts. - Se concentrer sur le contenu plutôt que sur la capacité de service :

Il existe une idée reçue selon laquelle les grandes bibliothèques de contenus seraient automatiquement adaptées.

On prête trop peu d’attention à la qualité du service ou aux capacités d’accompagnement du prestataire. - Traiter la sensibilisation comme une case de conformité à cocher :

Les projets sont souvent poussés par des besoins de conformité ou de certification plutôt que par une volonté de changement de comportement. Cela entraîne une faible cohérence stratégique, une motivation limitée et un manque d’engagement de la direction.

Conclusion

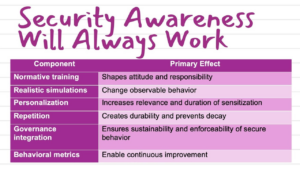

Le succès de la sensibilisation ne dépend pas uniquement du fournisseur et de ses produits. Les grandes organisations doivent :

- Adopter le bon état d’esprit. Les solutions universelles et prêtes à l’emploi ne fonctionnent pas.

- Considérer la sensibilisation à la sécurité comme un programme transversal.

- Investir dans la planification, l’appropriation et l’allocation des ressources.

- Définir des indicateurs qui vont au-delà des statistiques sur le phishing.

- Valider le contenu et son adéquation avec le public, la culture et l’entreprise. Mais aussi évaluer la capacité des fournisseurs à adopter et à personnaliser leurs solutions.

- Renforcer les capacités, et ne pas se contenter de cocher des cases pour les audits.

- Choisir un écosystème de sensibilisation, pas seulement un produit. Si vous souhaitez en savoir plus, consultez cet article : https://www.linkedin.com/pulse/key-weaknesses-cybersecurity-awareness-providers-what-palo-stacho-altoe/?trackingId=EugueCgrRr%2But67LdFZ13w%3D%3D

Nous sommes impatients de partager avec vous d’autres informations, actualités et mises à jour sur la cybersécurité dans les prochains numéros de cette newsletter. Toutefois, si vous ne trouvez pas cela utile, nous sommes désolés de vous voir partir. Veuillez cliquer sur le bouton de désabonnement ci-dessous.