Est-ce le plus grand salon européen de l’informatique et de la sécurité et pourquoi cela vous concerne-t-il ?

Saviez-vous que le salon it-sa Expo & Congress in Nuremberg est l’un des principaux salons européens consacrés à la cybersécurité ? Cette année, il a atteint de nouveaux records avec 25 830 visiteurs professionnels venus de 65 pays et 897 exposants. Ce rassemblement d’experts à Nuremberg a vu les plus grands esprits se pencher sur les plus grandes menaces actuelles et sur les stratégies de défense les plus récentes. Nous avons analysé les points saillants pour vous apporter des informations pratiques et réalisables qui peuvent faire une réelle différence dans la sécurité informatique de votre organisation. De la sensibilisation à la protection des infrastructures critiques, voici les points à retenir, accompagnés de statistiques et de conseils stratégiques..

Sensibilisation : Créer la première ligne de défense

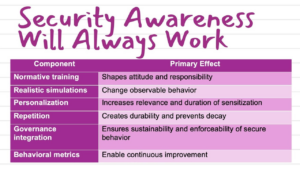

L’erreur humaine constitue toujours une vulnérabilité majeure en matière de cybersécurité, puisque l’on estime que 90 % des incidents des incidents sont liés à des erreurs commises par des, employés (18-40 ans) sont 65 % plus susceptibles de cliquer sur des liens d’hameçonnage que leurs homologues plus âgés, ce qui suggère que la formation de sensibilisation doit s’adapter aux différents comportements démographiques(1).

Lors du salon it-sa 365, les experts ont insisté sur l’importance d’une formation dynamique, basée sur des scénarios, pour aider les employés de tous niveaux à reconnaître les tentatives d’hameçonnage, à gérer les mots de passe en toute sécurité et à participer activement à la défense contre les cybermenaces. Une approche attrayante et personnalisée de la sensibilisation la probabilité de réussite des attaques de hameçonnage et d’autres menaces d’ingénierie sociale.

Sécurité des OT : Protéger les opérations industrielles

Operational Technology (OT) is essential in industries like manufacturing, healthcare, and energy, yet it’s highly susceptible to cyber risks due to its reliance on legacy systems and proprietary protocols. En fait, 70 % des professionnels ade la technologie opérationnelle signalent au moins une violation par an, ce qui souligne le besoin critique d’une sécurité spécialisée (2).

Les stratégies de sécurité OT efficaces présentées lors de l’it-sa 365 comprennent la segmentation adaptative du réseau pour limiter la portée de toute violation, et la gestion personnalisée des correctifs pour maintenir les systèmes les plus anciens aussi sûrs que possible. Le message était clair : les environnements OT nécessitent des solutions qui ne perturbent pas les opérations essentielles, mais qui peuvent tout de même atténuer les isques.

Sécurité des réseaux et des applications : Sécuriser l’infrastructure numérique

L’expansion de l’IoT et du travail à distance a accru les vulnérabilités des réseaux, et d’ici 2025, 60 % des entreprises devraient passer des VPN traditionnels à des architectures de confiance zéro (3). This shift highlights the importance of treating every access request as potentially hostile, requiring continuous verification.

La confiance zéro et la sécurité des applications ont été les points centraux de l’it-sa 365, avec des recommandations pour sécuriser les applications depuis leur développement jusqu’à leur déploiement. En incorporant des contrôles d’accès robustes et en utilisant des outils tels que l’infrastructure à clé publique (PKI), les entreprises peuvent renforcer leurs fondations numériques, en veillant à ce que les utilisateurs et les données soient continuellement authentifiés et contrôlés.

Sécurité des centres de données et gestion des identités et des accès (IAM) : Assurer un contrôle d’accès complet

Les centres de données représentent un point critique de vulnérabilité, le coût moyen d’une panne atteignant plus de 600 000 dollars. Lors du salon it-sa 365, les intervenants ont insisté sur l’importance des systèmes avancés de gestion des accès aux identités (IAM) pour réguler l’accès des utilisateurs et appliquer des protocoles d’authentification rigoureux dans tous les systèmes (4).

L’IAM a été considéré comme la pierre angulaire de la sécurité des centres de données, car il permet de contrôler l’accès physique et numérique tout en garantissant que seuls les utilisateurs vérifiés peuvent accéder aux systèmes sensibles. Une gestion efficace des accès, associée à des mesures de protection physique, est essentielle pour protéger les actifs les plus précieux d’une organisation contre les accès non autorisés.

Sécurité du cloud : Naviguer dans un paysage de menaces complexe

Alors que plus de 90 % des organisations ont recours à des solutions en nuage, la sécurité du nuage est devenue une priorité, mais nombre d’entre elles ont du mal à la gérer efficacement (5). La complexité des environnements hybrides et multiclouds conduit souvent à des politiques de sécurité incohérentes, ce qui peut créer des failles dangereuses.

Les experts d’it-sa 365 recommandent des approches de sécurité à plusieurs niveaux pour les environnements cloud, notamment le chiffrement, la protection des terminaux et des contrôles d’accès stricts. La mise en place d’un cadre de sécurité unifié pour tous les services en nuage peut aider les entreprises à sécuriser leurs données tout en conservant la flexibilité offerte par les solutions en nuage.

Infrastructures critiques (KRITIS) : Assurer la résilience des secteurs essentiels

Les infrastructures critiques – des secteurs tels que l’énergie, les soins de santé et la finance – sont indispensables à la stabilité de la société, ce qui en fait des cibles fréquentes de cybermenaces sophistiquées. Les attaques contre ces secteurs increased by 50% last year in the EU, underscoring the urgent need for robust security protocols (6).

Lors de la conférence it-sa 365, la conformité aux normes actualisées telles que la loi sur la sécurité informatique a été soulignée comme essentielle, mais les experts ont également conseillé d’aller au-delà de la conformité en procédant à des évaluations régulières des risques et en mettant en œuvre des plans d’intervention en cas d’incident. Ces mesures aident les opérateurs d’infrastructures critiques à anticiper les menaces et à renforcer leur résilience, garantissant ainsi la continuité des services essentiels.

Piratage et défense : Mesures proactives pour un paysage de menaces en évolution

Les cyberattaques se font de plus en plus sophistiquées, en particulier dans des domaines tels que les ransomwares (qui ont connu une augmentation de 62 % l’année dernière), et la défense proactive n’est plus facultative. it-sa 365 a souligné l’importance des stratégies de défense multicouches, des pare-feu et des systèmes de détection d’intrusion aux VPN et aux outils de gestion des informations et des événements de sécurité (SIEM) (7).

La préparation a également été un thème clé, les experts exhortant les entreprises à élaborer des plans de réponse aux incidents qui permettent une reprise rapide en cas de violation. Des tests de pénétration réguliers et une surveillance continue peuvent révéler les vulnérabilités avant que les attaquants ne le fassent, aidant ainsi les organisations à garder une longueur d’avance sur les menaces potentielles.

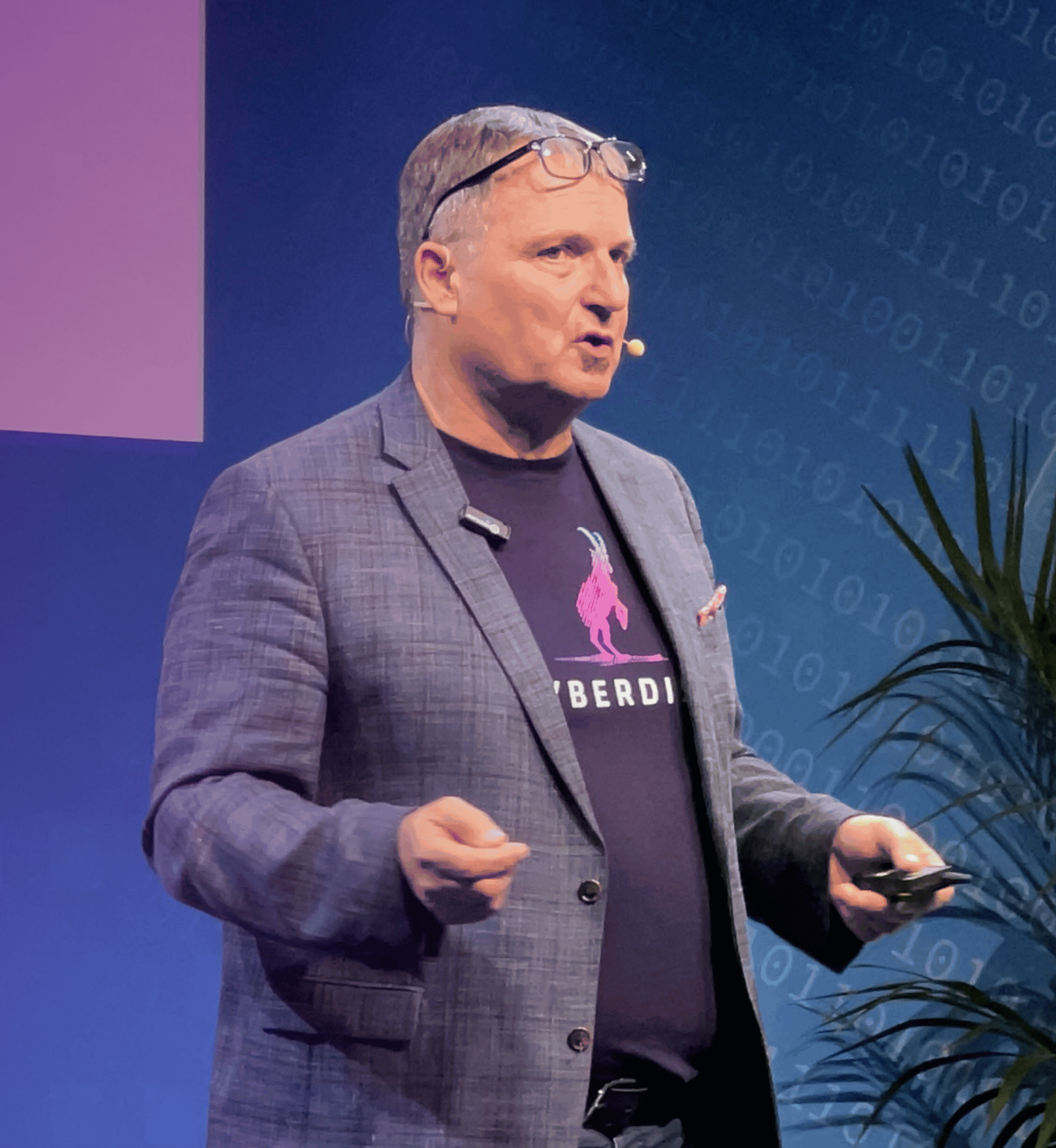

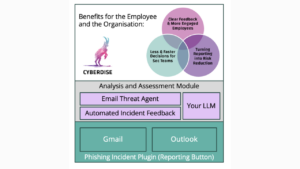

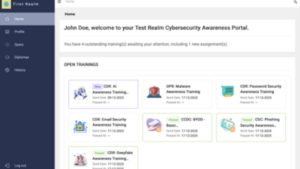

Lors du salon it-sa Expo & Congress de cette année, nous avons surpris les visiteurs en annonçant le lancement de l’édition Freemium de Cyberdise. This free offering addresses common security challenges of the Human Factor with innovative solutions, showcasing our advancements over traditional methods. L’édition Freemium est également disponible pour vous !

« Pour moi, it-sa est l'événement le plus marquant dans le domaine de la cybersécurité après RSA à San Francisco. Les présentations des spécialistes, accessibles gratuitement parallèlement au programme de la conférence, sont de grande qualité, instructives et très suivies. L'ensemble du marché se réunit dans un espace compact, au cœur de l'Europe, rassemblant des conférenciers, des fournisseurs, des clients, la presse et des investisseurs. »

1. it-sa 365 | Thème : Sensibilisation. (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/awareness

2. it-sa 365 | OT Security. (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/ot-security

3. it-sa 365 | Network & Application Security. (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/network-application-security

4. it-sa 365 | Data Center Security & Identity Access Management. (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/data-center-security-iam

5. it-sa 365 | Cloud Security. (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/cloud-security

6. Critical Infrastructures (KRITIS). (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/kritis

7. it-sa 365 | Topic: Hacking & Defence. (n.d.). Itsa365. https://www.itsa365.de/en/news-knowledge/topics/hacking-defence